Cài đặt Fail2Ban: Hướng dẫn chi tiết bảo vệ VPS khỏi Brute-Force (2025)

Việc cài đặt Fail2Ban giống như bạn thuê một người lính gác thông minh cho VPS của mình, giúp tự động nhận diện và chặn đứng những kẻ tấn công dò mật khẩu (Brute-Force). Nếu tường lửa là bức tường thành, thì đây chính là công cụ không thể thiếu để bảo vệ những cánh cửa của pháo đài đó.

Chào mừng bạn đến với bài viết chuyên sâu về Lớp phòng thủ thứ 6 trong chuỗi hướng dẫn toàn diện Bảo mật VPS từ A-Z: 10 lớp phòng thủ thiết yếu (cập nhật 2025) của chúng tôi. Bài viết này sẽ hướng dẫn bạn từ cách cài đặt, cấu hình chuyên nghiệp cho đến việc bảo vệ các ứng dụng cụ thể như SSH và WordPress.

Lưu ý quan trọng: Fail2Ban là một công cụ cực kỳ hiệu quả để chống lại các cuộc tấn công tự động, nhưng nó không phải là sự thay thế cho việc cấu hình một tường lửa vững chắc (Lớp 2: Làm chủ UFW) hay các biện pháp bảo mật cốt lõi khác như sử dụng SSH Key (Lớp 3). Hãy sử dụng Fail2Ban như một lớp phòng thủ bổ sung cho hệ thống đã được gia cố.

Tóm tắt nhanh: Các bước chính để cài đặt và cấu hình Fail2Ban

- Cài đặt gói: Dùng

sudo apt install fail2ban(Ubuntu) hoặcsudo dnf install fail2ban(CentOS). - Tạo file cấu hình chính: Sao chép

jail.confthànhjail.localđể tùy chỉnh an toàn. - Thiết lập quy tắc chung: Trong

[DEFAULT]củajail.local, định cấu hìnhignoreip,bantime, vàmaxretry. - Kích hoạt “Jail” cho dịch vụ: Tạo các file

.localtrong/etc/fail2ban/jail.d/(ví dụ:sshd.local) và bậtenabled = true. - Khởi động lại và kiểm tra: Dùng

sudo systemctl restart fail2banvàsudo fail2ban-client status <tên_jail>.

Các khái niệm cốt lõi cần nắm vững

Trước khi đi vào các dòng lệnh, việc hiểu rõ cách Fail2Ban tư duy sẽ giúp bạn làm chủ công cụ này dễ dàng hơn. Fail2Ban hoạt động dựa trên ba thành phần chính: Filter, Jail, và Action.

Filter là gì? – Cuốn “sổ tay nhận dạng”

Filter là nơi bạn định nghĩa “dấu hiệu” của một hành vi xấu. Mỗi filter chứa các biểu thức chính quy (regular expression) gọi là failregex, được thiết kế để khớp với các dòng log cụ thể ghi lại một lần đăng nhập thất bại.

Ví dụ, một filter cho SSH sẽ được dạy để tìm các dòng có chữ “Failed password for…” trong file /var/log/auth.log. Fail2Ban sử dụng những “dấu hiệu” này để phát hiện kẻ tấn công.

Jail là gì? – Bản “kế hoạch hành động”

Jail là thành phần trung tâm, nơi kết nối mọi thứ lại với nhau. Một jail sẽ chỉ định:

- Dịch vụ cần bảo vệ: Ví dụ, SSH, WordPress, Nginx.

- Filter nào cần sử dụng: Nó sẽ dùng filter nào để đọc log.

- Các thông số cụ thể: Như số lần thử sai tối đa (

maxretry) và thời gian cấm (bantime). - Hành động cần thực hiện: Khi một IP vi phạm, sẽ làm gì với nó.

Bạn có thể tạo nhiều jail khác nhau, mỗi jail chịu trách nhiệm bảo vệ một dịch vụ riêng biệt trên hệ thống của bạn.

Action là gì? – Hình thức “xử phạt”

Action là hành động cụ thể mà Fail2Ban sẽ thực hiện khi một IP bị “kết tội” trong một jail. Hành động phổ biến nhất là cập nhật luật của tường lửa (UFW, iptables) để chặn mọi kết nối từ IP đó.

Tuy nhiên, action có thể linh hoạt hơn nhiều. Bạn có thể cấu hình để nó gửi một email thông báo cho bạn, báo cáo IP vi phạm lên một dịch vụ blacklist, hoặc thực hiện bất kỳ kịch bản tùy chỉnh nào khác.

Để có cái nhìn tổng quan trực quan hơn về quá trình cài đặt và hoạt động của Fail2Ban, bạn có thể tham khảo video hướng dẫn dưới đây:

Bây giờ, hãy cùng bắt tay vào các bước cài đặt chi tiết.

Hướng dẫn cài đặt Fail2Ban chi tiết

Quá trình cài đặt Fail2Ban rất đơn giản. Hãy đảm bảo bạn đang đăng nhập vào VPS bằng một tài khoản có quyền sudo.

Trên Ubuntu/Debian

Hệ thống quản lý gói APT giúp việc cài đặt trở nên nhanh chóng.

sudo apt update

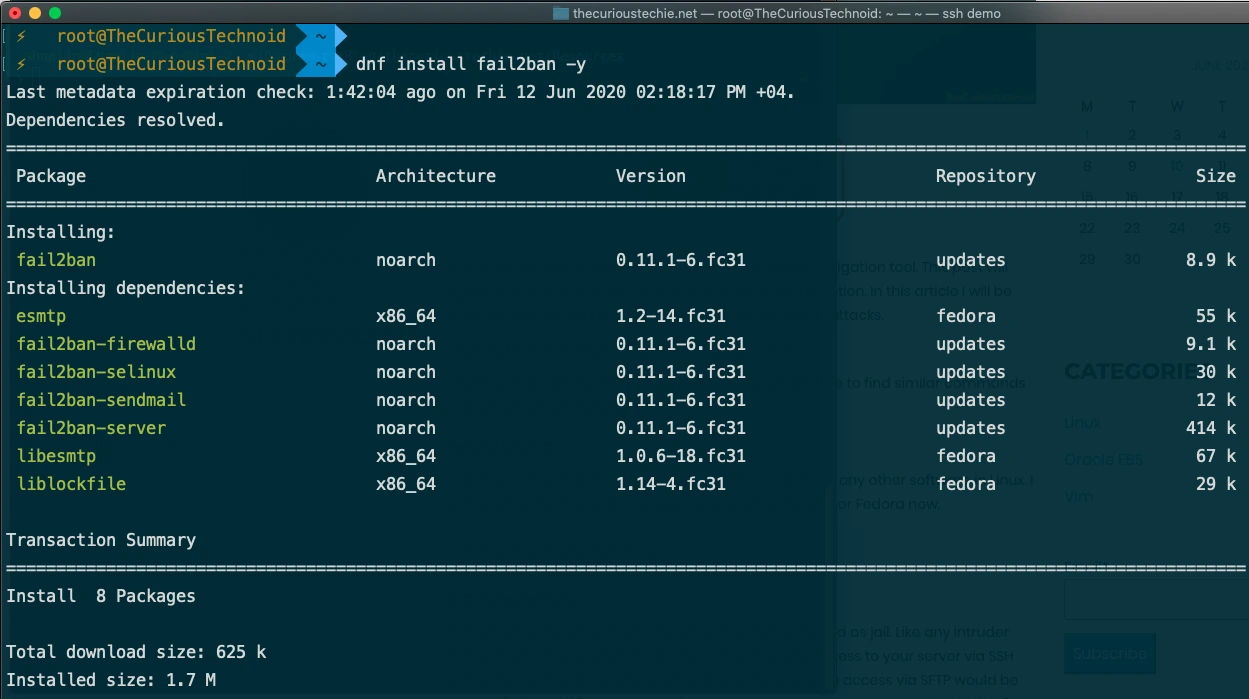

sudo apt install fail2banTrên CentOS/RHEL/AlmaLinux

Với các bản phân phối dựa trên Red Hat, bạn cần cài đặt kho lưu trữ EPEL (Extra Packages for Enterprise Linux) trước.

sudo dnf install epel-release

sudo dnf install fail2ban fail2ban-systemd

Quá trình cài đặt Fail2Ban trên CentOS bằng lệnh dnf install, hiển thị các gói phụ thuộc được cài đặt.

Gói fail2ban-systemd giúp Fail2Ban tích hợp tốt hơn với trình quản lý dịch vụ systemd hiện đại.

Kiểm tra và kích hoạt dịch vụ

Sau khi cài đặt, dịch vụ Fail2Ban thường sẽ tự khởi động. Bạn nên kiểm tra lại trạng thái của nó.

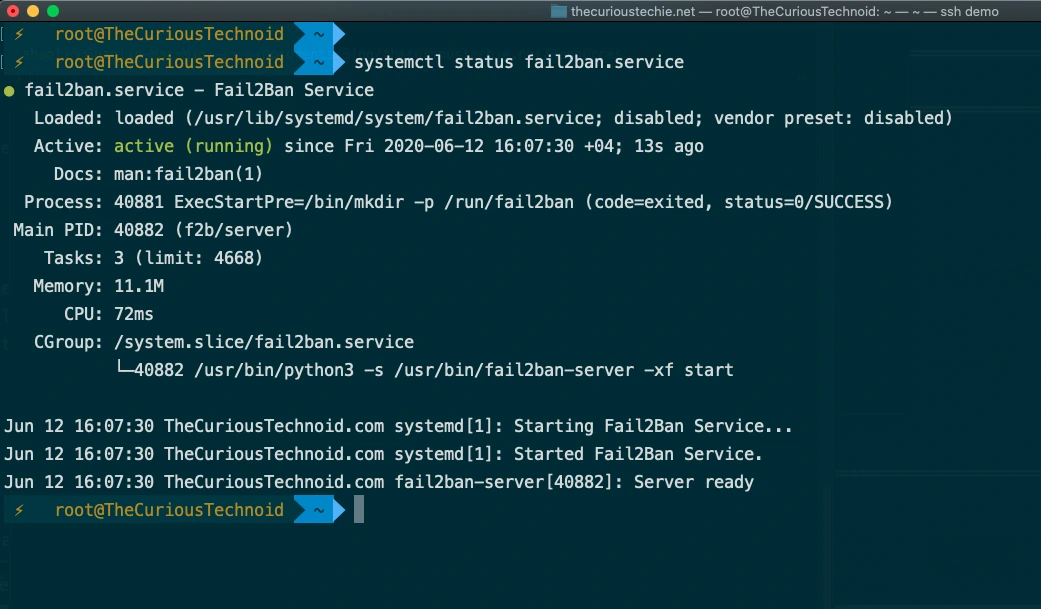

sudo systemctl status fail2ban

Kiểm tra trạng thái dịch vụ Fail2Ban bằng lệnh systemctl status, cho thấy dịch vụ đang ở trạng thái ‘active (running)’.

Nếu dịch vụ chưa chạy (inactive), hãy khởi động và kích hoạt nó để tự chạy mỗi khi VPS khởi động lại.

sudo systemctl start fail2ban

sudo systemctl enable fail2banGiờ đây, người vệ sĩ của bạn đã vào vị trí và sẵn sàng nhận chỉ thị.

Nguyên tắc vàng: Cấu hình Fail2Ban an toàn và chuyên nghiệp

Đây là phần quan trọng nhất. Một cấu hình tốt sẽ biến Fail2Ban từ một công cụ hữu ích thành một pháo đài vững chắc.

Tuyệt đối không sửa file jail.conf

File /etc/fail2ban/jail.conf là file cấu hình gốc. Các nhà phát triển Fail2Ban có thể cập nhật file này trong các phiên bản mới. Nếu bạn chỉnh sửa trực tiếp, mọi công sức của bạn có thể bị xóa sạch sau một lần apt upgrade.

Phương pháp chuyên nghiệp: Dùng jail.local và thư mục jail.d/

Fail2Ban được thiết kế để đọc các file cấu hình theo thứ tự ưu tiên. Nó sẽ đọc file .conf trước, sau đó tìm các file .local và dùng các thiết lập trong đó để ghi đè lên. Điều này cho phép bạn tùy chỉnh mà không cần chạm vào file gốc.

Chúng ta sẽ sử dụng phương pháp chuyên nghiệp nhất:

- Tạo file

/etc/fail2ban/jail.local: Dùng để chứa các thiết lập chung áp dụng cho tất cả các “jail”. - Tạo các file trong

/etc/fail2ban/jail.d/: Mỗi file sẽ chứa cấu hình cho một dịch vụ cụ thể (ví dụ:sshd.local,wordpress.local).

Cách tiếp cận này giúp cấu hình của bạn cực kỳ sạch sẽ, module hóa và dễ quản lý khi hệ thống phát triển phức tạp hơn.

Thiết lập các thông số toàn cục trong [DEFAULT]

Hãy bắt đầu bằng cách tạo file jail.local và định nghĩa các quy tắc chung.

sudo nano /etc/fail2ban/jail.localDán nội dung sau vào file. Đây là một điểm khởi đầu tốt, hãy đọc kỹ các giải thích.

[DEFAULT]

# --- IP Whitelist ---

# Danh sách các IP không bao giờ bị khóa, phân tách bằng khoảng trắng.

# Luôn thêm IP nhà/văn phòng của bạn vào đây để tránh tự khóa mình.

# Cú pháp "::1" là địa chỉ localhost của IPv6. Fail2Ban hỗ trợ đầy đủ IPv6,

# bạn có thể thêm các địa chỉ IPv6 của mình vào danh sách này.

ignoreip = 127.0.0.1/8 ::1

# --- Thời gian xử phạt ---

# Thời gian một IP bị cấm. Có thể dùng s, m, h, d. Ví dụ: 1h, 1d, 2w.

bantime = 1h

# --- Ngưỡng phát hiện ---

# Khung thời gian để theo dõi các lần thử sai.

findtime = 10m

# Số lần thử sai tối đa trong 'findtime' trước khi bị cấm.

maxretry = 5Cấu hình trên có nghĩa là: “Nếu bất kỳ IP nào (không nằm trong ignoreip) vi phạm 5 lần trong vòng 10 phút, hãy cấm nó trong 1 giờ.”

Việc chọn các giá trị này phụ thuộc vào môi trường của bạn. Một máy chủ cá nhân có thể có maxretry = 3 và bantime = 1d để tăng tính nghiêm ngặt. Ngược lại, một dịch vụ có nhiều người dùng có thể cần maxretry = 10 để giảm thiểu trường hợp khóa nhầm người dùng hợp lệ gõ sai mật khẩu.

Ngoài các tham số trên, một tham số quan trọng khác là action. Ngoài hành động mặc định là khóa IP qua tường lửa, Fail2Ban còn hỗ trợ nhiều hành động khác. Ví dụ, bạn có thể cấu hình để Fail2Ban gửi một email cảnh báo cho bạn mỗi khi có một IP bị khóa bằng cách sử dụng các action như action_mwl. Các cấu hình hành động chi tiết này nằm trong thư mục /etc/fail2ban/action.d/.

Xây dựng các lớp phòng thủ cho từng dịch vụ

Giờ là lúc xây dựng các “nhà tù” cụ thể cho từng dịch vụ.

Lớp phòng thủ quan trọng nhất: Bảo vệ cổng SSH

SSH là cổng vào chính để quản trị VPS, do đó nó là mục tiêu bị tấn công nhiều nhất. Để tăng hiệu quả cho Fail2Ban, bạn nên kết hợp với việc đổi cổng SSH mặc định (Lớp 5), giúp giảm thiểu đáng kể số lượng bot tự động tìm đến bạn.

Tạo file cấu hình riêng cho SSH trong jail.d.

sudo nano /etc/fail2ban/jail.d/sshd.local![Một đoạn trong file cấu hình của Fail2Ban hiển thị cấu hình mặc định cho jail [sshd].](https://vpschinhhang.com/wp-content/uploads/2025/07/cau-hinh-jail-sshd-mac-dinh-trong-fail2ban.webp)

Một đoạn trong file cấu hình của Fail2Ban hiển thị cấu hình mặc định cho jail [sshd].

[sshd]

enabled = trueChỉ cần vậy thôi! Jail sshd này sẽ tự động kế thừa các thiết lập bantime, maxretry từ [DEFAULT] mà bạn đã định nghĩa trong jail.local. Nếu bạn muốn nó có các quy tắc riêng, bạn có thể ghi đè chúng ngay tại đây.

Ví dụ, để làm cho jail SSH nghiêm ngặt hơn:

[sshd]

enabled = true

maxretry = 3

bantime = 1dLớp phòng thủ thiết yếu cho website: Bảo vệ WordPress

Nếu bạn chạy website WordPress, trang đăng nhập wp-login.php và file xmlrpc.php là hai mục tiêu tấn công Brute-Force không ngừng nghỉ. xmlrpc.php đặc biệt nguy hiểm vì nó cho phép kẻ tấn công thử hàng trăm mật khẩu chỉ trong một yêu cầu duy nhất.

Bước 1: Tạo filter để “Dạy” Fail2Ban nhận diện tấn công WordPress

Chúng ta cần tạo một bộ lọc tùy chỉnh.

sudo nano /etc/fail2ban/filter.d/wordpress.confDán nội dung sau vào. Hãy chú ý đến failregex, đây là “bộ não” của filter.

[Definition]

# Regex để phát hiện các yêu cầu POST đến wp-login.php và xmlrpc.php

# Nó tìm kiếm các yêu cầu trả về mã trạng thái HTTP 200 (thành công),

# vì một số plugin bảo mật WordPress vẫn trả về 200 ngay cả khi đăng nhập sai

# để gây khó khăn cho bot.

failregex = ^ .* "POST .*/wp-login.php HTTP/.*" 200

^ .* "POST .*/xmlrpc.php HTTP/.*"

# Regex để bỏ qua các dòng không nên tính là lỗi

ignoreregex =<HOST>: Là một biến đặc biệt của Fail2Ban, nó sẽ tự động khớp với địa chỉ IP ở đầu dòng log.

Bước 2: Tạo jail để áp dụng Filter WordPress

Giờ hãy tạo “nhà tù” cho WordPress.

sudo nano /etc/fail2ban/jail.d/wordpress.localVà cấu hình nó:

[wordpress]

enabled = true

port = http,https

filter = wordpress

logpath = /var/log/nginx/access.log # Dùng cho Nginx

# logpath = /var/log/apache2/access.log # Dùng cho Apache

maxretry = 3

bantime = 24hLưu ý: Hãy chắc chắn rằng logpath trỏ đúng đến file access log của web server bạn đang sử dụng (Nginx hoặc Apache). Với cấu hình này, bất kỳ IP nào cố gắng dò mật khẩu WordPress 3 lần trong 10 phút sẽ bị chặn trong 24 giờ.

Ngăn chặn bot dò quét với jail Nginx 404

Các bot không chỉ dò mật khẩu, chúng còn liên tục quét tìm các lỗ hổng đã biết bằng cách truy cập hàng loạt các URL không tồn tại, gây ra rất nhiều lỗi HTTP 404 và làm lãng phí tài nguyên máy chủ.

Bước 1: Tạo filter Nginx 404 thông minh

sudo nano /etc/fail2ban/filter.d/nginx-404.confNội dung này có một chi tiết rất quan trọng là ignoreregex.

[Definition]

failregex = ^ .* "(GET|POST|HEAD) .* HTTP/.*" 404

# Bỏ qua các lỗi 404 đối với các file tĩnh thông thường.

# Điều này cực kỳ quan trọng để tránh khóa nhầm người dùng

# khi website của bạn vô tình thiếu một file ảnh, css, js.

ignoreregex = \.(jpg|jpeg|png|gif|css|js|ico)$Bước 2: Tạo jail cho Nginx 404

sudo nano /etc/fail2ban/jail.d/nginx-404.localCấu hình jail này với maxretry cao hơn một chút.

[nginx-404]

enabled = true

port = http,https

filter = nginx-404

logpath = /var/log/nginx/access.log

maxretry = 20

bantime = 1hSau khi tạo xong các file jail, hãy khởi động lại Fail2Ban để nó đọc các cấu hình mới.

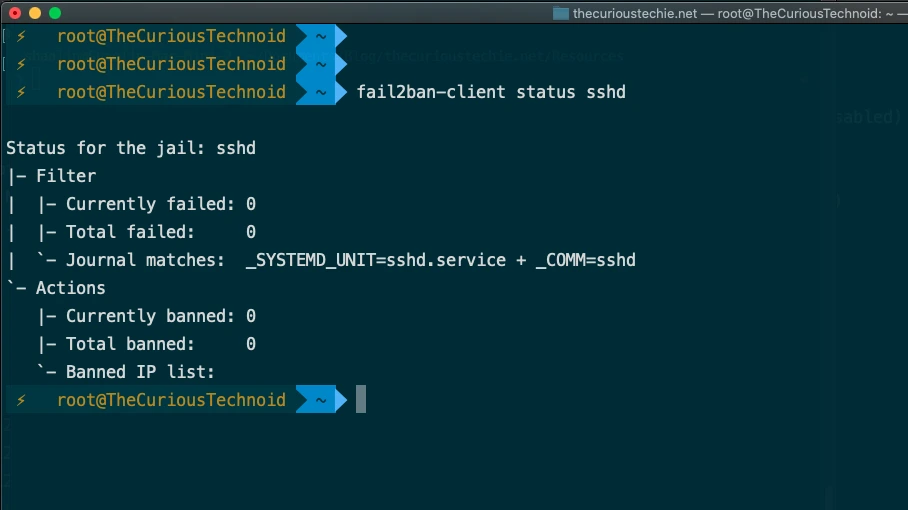

sudo systemctl restart fail2ban![Kết quả lệnh fail2ban-client status sau khi kích hoạt, cho thấy jail [sshd] đã hoạt động.](https://vpschinhhang.com/wp-content/uploads/2025/07/trang-thai-fail2ban-da-kich-hoat-jail-sshd.webp)

Kết quả lệnh fail2ban-client status sau khi kích hoạt, cho thấy jail [sshd] đã hoạt động.

Kiểm tra và xác thực cấu hình mới

Sau khi khởi động lại dịch vụ, làm thế nào để biết chắc chắn rằng các “nhà tù” của bạn đang hoạt động? Hãy thực hiện một bài kiểm tra thực tế.

Bước 1: Kiểm tra trạng thái jail

Chạy lệnh sau để xem trạng thái của jail sshd.

sudo fail2ban-client status sshdBạn sẽ thấy một kết quả tương tự như sau, với “Currently banned: 0”.

Kiểm tra trạng thái chi tiết của jail sshd bằng lệnh ‘fail2ban-client status sshd’, cho thấy chưa có IP nào bị cấm.

Bước 2: Thử nghiệm bị khóa (tùy chọn nhưng rất hữu ích)

Bây giờ, hãy mở một cửa sổ Terminal mới (không đóng cửa sổ hiện tại). Từ cửa sổ mới này, hãy cố gắng SSH vào server nhưng cố tình gõ sai mật khẩu khoảng 4-5 lần (nhiều hơn maxretry bạn đã đặt). Bạn sẽ thấy kết nối bị từ chối hoặc treo.

Bước 3: Xác nhận bị khóa

Quay trở lại cửa sổ Terminal đầu tiên của bạn và chạy lại lệnh kiểm tra trạng thái.

sudo fail2ban-client status sshdLần này, bạn sẽ thấy kết quả đã thay đổi. IP mà bạn dùng để thử nghiệm đã xuất hiện trong danh sách “Banned IP list”.

Status for jail: sshd

|- Filter

| |- Currently failed: 0

| `- Total failed: 5

`- Actions

|- Currently banned: 1

| `- Banned IP list: 123.45.67.89

`- Total banned: 1Bước 4: Gỡ khóa IP của bạn

Khi đã xác nhận Fail2Ban hoạt động, hãy gỡ khóa cho chính mình.

sudo fail2ban-client set sshd unbanip 123.45.67.89Bài kiểm tra này khẳng định rằng người vệ sĩ của bạn đang làm rất tốt công việc của mình.

Quản lý và vận hành Fail2Ban hàng ngày

Tương tác với Fail2Ban chủ yếu qua dòng lệnh fail2ban-client.

- Kiểm tra trạng thái chung của tất cả các jail đang hoạt động:

sudo fail2ban-client status- Xem chi tiết một jail cụ thể, ví dụ

wordpress:

sudo fail2ban-client status wordpressKết quả sẽ cho bạn biết có bao nhiêu IP đang bị cấm và danh sách của chúng.

- Gỡ cấm (unban) một địa chỉ IP:

Trong trường hợp bạn khóa nhầm một người dùng hợp lệ, bạn có thể gỡ cấm họ.

sudo fail2ban-client set <jail> unbanip <IP>Xử lý sự cố thường gặp (Troubleshooting)

- “Tôi tự khóa mình khỏi VPS!”: Đây là lý do bạn phải luôn thêm IP của mình vào

ignoreip. Nếu đã lỡ bị khóa, bạn cần truy cập VPS qua một kênh khác (ví dụ: console trong trang quản lý của nhà cung cấp VPS) và chạy lệnhunbanip. - “IP vi phạm nhưng không bị cấm?”: Hãy kiểm tra các yếu tố sau:

logpathtrong file jail có đúng không?failregextrong file filter có khớp với định dạng log của bạn không?- Các thông số

maxretryvàfindtimecó hợp lý không?

- “Fail2Ban không khởi động được?”: Chạy lệnh

sudo fail2ban-client -dđể khởi động ở chế độ debug, nó sẽ hiển thị các lỗi chi tiết trong file cấu hình của bạn.

Ngoài các sự cố liên quan trực tiếp đến Fail2Ban, trong quá trình sử dụng bạn có thể gặp phải các vấn đề chung khác. Dưới đây là các hướng dẫn chi tiết để khắc phục:

- Lỗi VPS giá rẻ: 6 vấn đề “chí mạng” và hướng dẫn sửa nhanh – VPS Chính hãng

- VPS 100% CPU? Nguyên nhân & hướng dẫn xử lý triệt để từ A-Z – VPS Chính hãng

- VPS bị chậm, lag? Hướng dẫn toàn tập tối ưu hiệu năng từ A-Z – VPS Chính hãng

- VPS mất kết nối? Hướng dẫn chẩn đoán và khắc phục lỗi mạng từ A-Z (2025) – VPS Chính hãng

Câu hỏi thường gặp (FAQ)

1. Fail2Ban Filter là gì?

Filter là một bộ quy tắc (sử dụng biểu thức chính quy failregex) để “dạy” cho Fail2Ban cách nhận diện một hành vi đăng nhập thất bại từ các file log hệ thống. Ví dụ, nó tìm dòng “Failed password” trong log của SSH.

2. Fail2Ban Jail là gì?

Jail là một bản kế hoạch hành động, liên kết một Filter (hành vi cần theo dõi) với một Action (hành động xử phạt). Mỗi jail được cấu hình để bảo vệ một dịch vụ cụ thể (như SSH, WordPress) với các thông số riêng như maxretry (số lần thử sai) và bantime (thời gian cấm).

3. Fail2Ban Action là gì?

Action là hành động cụ thể mà Fail2Ban sẽ thực hiện khi một địa chỉ IP vi phạm quy tắc trong một Jail. Hành động phổ biến nhất là dùng tường lửa để chặn IP đó, nhưng nó cũng có thể được cấu hình để gửi email cảnh báo cho quản trị viên.

Kết luận

Bảo mật là một quá trình, không phải là một sản phẩm. Bằng cách dành thời gian để cài đặt Fail2Ban và cấu hình nó một cách cẩn thận, bạn đã tự động hóa một phần cực kỳ quan trọng trong quá trình đó. Nó không phải là viên đạn bạc, nhưng nó là một lớp phòng thủ tuyến đầu vô giá, giúp lọc bỏ phần lớn các mối đe dọa tự động.

Fail2Ban là một minh chứng cho thấy các biện pháp bảo mật hiệu quả không nhất thiết phải phức tạp. Nó là một người vệ sĩ mẫn cán, giúp bạn và dữ liệu của bạn an toàn hơn, để bạn có thể tập trung vào việc xây dựng những dự án tuyệt vời trên VPS của mình.

Đây là “Lớp 6” trong chiến lược phòng thủ. Để khám phá 9 lớp còn lại và xây dựng một pháo đài thực sự kiên cố, hãy quay trở lại bài viết Hub của chúng tôi: Bảo mật VPS Linux từ A-Z với 10 lớp phòng thủ thiết yếu.

Tài liệu tham khảo

- Fail2Ban Official Website: https://www.fail2ban.org

- DigitalOcean Community Tutorials: How To Protect SSH with Fail2Ban on Ubuntu

- Linode Docs: Using Fail2Ban to Secure Your Server