AIDE là gì? Hướng dẫn toàn tập về giám sát File Integrity trên VPS

Tường lửa đã chặn các truy cập trái phép, nhưng điều gì sẽ xảy ra nếu một kẻ tấn công đã vượt qua và đang âm thầm thay đổi hệ thống từ bên trong? Đây là lúc việc giám sát tính toàn vẹn file (File Integrity Monitoring) trở thành lớp phòng thủ cuối cùng và tối quan trọng.

Chào mừng bạn đến với bài viết chuyên sâu về Lớp phòng thủ thứ 10, một phần trong hướng dẫn toàn diện Bảo mật VPS từ A-Z: 10 lớp phòng thủ thiết yếu (cập nhật 2025) của chúng tôi. Chúng ta sẽ cùng nhau làm chủ AIDE (Advanced Intrusion Detection Environment) để tạo ra một “dấu vân tay” cho hệ thống và phát hiện bất kỳ thay đổi trái phép nào.

AIDE là gì và tại sao nó tối quan trọng?

AIDE (viết tắt của Advanced Intrusion Detection Environment) là một hệ thống phát hiện xâm nhập tại chỗ (Host-based Intrusion Detection System – HIDS). Nhiệm vụ chính của nó là kiểm tra tính toàn vẹn của các tệp tin và thư mục trên hệ thống.

💡 Một thông tin thú vị là AIDE ban đầu được phát triển như một giải pháp thay thế mã nguồn mở và hoàn toàn miễn phí cho Tripwire, một công cụ FIM thương mại rất phổ biến.

Hãy tưởng tượng bạn chụp một “dấu vân tay” (snapshot) chi tiết của toàn bộ hệ thống khi nó đang ở trạng thái hoàn toàn trong sạch. AIDE chính là công cụ giúp bạn tạo ra và lưu trữ “dấu vân tay” đó.

Định kỳ, AIDE sẽ quét lại hệ thống và so sánh trạng thái hiện tại với “dấu vân tay” gốc. Bất kỳ sự khác biệt nào, dù là nhỏ nhất—một file bị sửa đổi nội dung, một file bị thay đổi quyền truy cập, hay một file lạ xuất hiện—sẽ ngay lập tức được báo cáo.

Việc này giúp bạn phát hiện sớm các dấu hiệu của rootkit, mã độc, hoặc các thay đổi trái phép mà kẻ tấn công để lại sau khi xâm nhập.

AIDE trong hệ sinh thái bảo mật: So sánh và lựa chọn

AIDE không phải là công cụ FIM duy nhất. Để hiểu rõ hơn về vị trí của nó, hãy so sánh AIDE với một vài công cụ phổ biến khác.

| Công cụ | Loại hình | Cơ chế hoạt động | Ưu điểm | Nhược điểm | Phù hợp cho |

| AIDE | FIM chuyên dụng | So sánh snapshot định kỳ | Nhẹ, mạnh mẽ, miễn phí, chuyên sâu về FIM. | Không phải thời gian thực, cần bảo trì database. | Quản trị viên cần một giải pháp FIM mạnh, tùy biến cao. |

| Tripwire | FIM thương mại | Tương tự AIDE | Nhiều tính năng, hỗ trợ doanh nghiệp, báo cáo chi tiết. | Có phí, phức tạp hơn. | Doanh nghiệp lớn cần giải pháp tuân thủ (compliance). |

| OSSEC / Wazuh | SIEM / HIDS | Giám sát log, FIM thời gian thực | Toàn diện (FIM, log, rootkit), thời gian thực. | Nặng hơn, phức tạp để cài đặt và quản lý. | Hệ thống cần giám sát an ninh toàn diện và tập trung. |

| auditd | Kernel-level Auditing | Ghi lại sự kiện theo thời gian thực | Cực kỳ chi tiết, giám sát ở cấp độ kernel. | Tạo ra lượng log khổng lồ, khó phân tích. | Điều tra số (forensics) hoặc giám sát các hành động cụ thể. |

Kết luận so sánh: AIDE là lựa chọn vàng cho những ai cần một công cụ FIM chuyên dụng, hiệu quả, miễn phí và có khả năng tùy biến sâu mà không làm hệ thống trở nên nặng nề.

Như bạn thấy, AIDE và các công cụ như rkhunter (mà chúng ta đã đề cập trong bài về Lớp 9: Tự kiểm toán với Lynis) bổ trợ hoàn hảo cho nhau. Lynis khuyên bạn nên cài một công cụ phát hiện rootkit, và AIDE giúp bạn phát hiện những thay đổi file mà rootkit có thể gây ra.

Cài đặt và khởi tạo AIDE: Hướng dẫn theo từng hệ điều hành

Quy trình này phải được thực hiện trên một hệ thống mà bạn tin tưởng là “sạch”. Thời điểm tốt nhất là ngay sau khi bạn đã hoàn tất các bước bảo mật cơ bản.

Tính đến tháng 7/2025, phiên bản ổn định mới nhất của AIDE là 0.19.1.

Quá trình cài đặt và khởi tạo có sự khác biệt quan trọng giữa các họ hệ điều hành, vì vậy hãy làm theo đúng hướng dẫn cho hệ thống của bạn.

Trên Debian / Ubuntu

Bước 1: Cài đặt AIDE

sudo apt update

sudo apt install aide aide-commonBước 2: Khởi tạo “dấu vân tay”

Trên các hệ thống Debian-based, gói aide-common cung cấp một script trợ giúp rất tiện lợi. Bạn chỉ cần chạy một lệnh duy nhất:

sudo aideinitScript này sẽ tự động làm mọi thứ: tạo file cấu hình mẫu nếu cần, quét hệ thống, và đặt cơ sở dữ liệu aide.db vào đúng vị trí /var/lib/aide/aide.db. Bạn không cần phải thực hiện thêm bất kỳ thao tác mv nào.

Trên CentOS / RHEL / AlmaLinux / Fedora

Bước 1: Cài đặt AIDE

sudo dnf install aideLưu ý: Đối với các phiên bản cũ hơn như CentOS 7, bạn hãy sử dụng lệnh sudo yum install aide.

Bước 2: Khởi tạo “dấu vân tay”

Các hệ thống này không có script aideinit, vì vậy bạn cần thực hiện thủ công:

Tạo cơ sở dữ liệu:

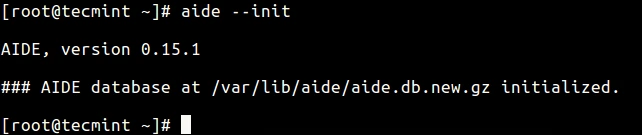

sudo aide --initLệnh này sẽ tạo ra một file database mới tại /var/lib/aide/aide.db.new.gz.

Kết quả dòng lệnh sau khi chạy ‘aide –init’ để khởi tạo database AIDE trên CentOS/RHEL, hiển thị file aide.db.new.gz đã được tạo.

Di chuyển file và kích hoạt database:

sudo mv /var/lib/aide/aide.db.new.gz /var/lib/aide/aide.db.gzLưu ý quan trọng: Trên các hệ điều hành họ Red Hat, cơ sở dữ liệu của AIDE thường được nén mặc định và có phần mở rộng là .gz. Hãy luôn kiểm tra tên file thực tế được tạo ra và điều chỉnh các lệnh cho phù hợp.

Làm chủ file cấu hình /etc/aide/aide.conf

Sức mạnh thực sự của AIDE nằm ở khả năng tùy biến file cấu hình này. Hiểu rõ nó sẽ giúp bạn giảm thiểu cảnh báo sai và tập trung vào những gì quan trọng.

Các chỉ thị (Directives) quan trọng

database=file:/var/lib/aide/aide.db.gz: Đường dẫn đến file database đầu vào để so sánh (lưu ý phần.gzcho hệ thống CentOS/RHEL).database_out=file:/var/lib/aide/aide.db.new.gz: Đường dẫn đến file database đầu ra khi bạn chạy--inithoặc--update.report_url=stdout: Gửi báo cáo ra màn hình. Bạn có thể đổi thànhstderrhoặcfile:/path/to/report.log.

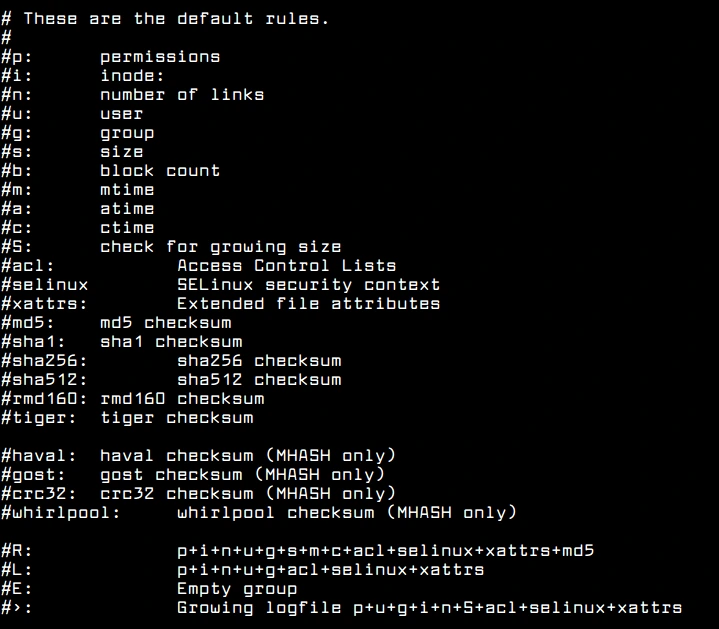

Giải mã các quy tắc (Rules)

Một quy tắc là một nhóm các thuộc tính mà AIDE sẽ kiểm tra:

Ảnh chụp màn hình file aide.conf giải thích ý nghĩa các thuộc tính quy tắc mặc định của AIDE như p (permissions), i (inode), u (user), g (group).

- p: Permissions (quyền)

- u: User (chủ sở hữu)

- g: Group (nhóm sở hữu)

- s: Size (kích thước)

- m: mtime (thời gian sửa đổi)

- c: ctime (thời gian thay đổi thuộc tính)

- md5, sha256, sha512: Các thuật toán hash để kiểm tra nội dung. AIDE còn hỗ trợ nhiều thuật toán khác như

sha1,rmd160,tiger, vàwhirlpool.

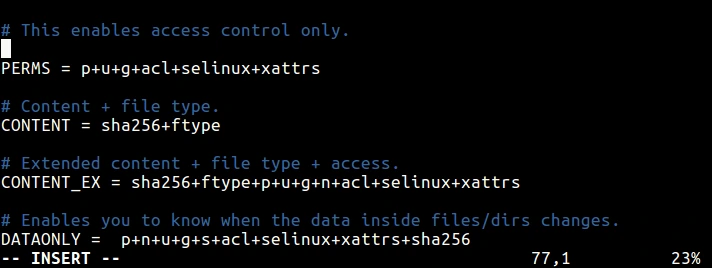

Một số quy tắc được định nghĩa sẵn:

NORMAL = R+sha512: Quy tắc mặc định cho các file hệ thống quan trọng, kiểm tra gần như mọi thứ.PERMS = p+u+g: Chỉ kiểm tra quyền và chủ sở hữu.LOG = L: Ít chi tiết hơn, phù hợp cho file log (bỏ qua thay đổi về kích thước, thời gian…).

Ví dụ về cách định nghĩa các nhóm quy tắc tùy chỉnh trong AIDE như PERMS, CONTENT, CONTENT_EX, và DATAONLY trong file aide.conf.

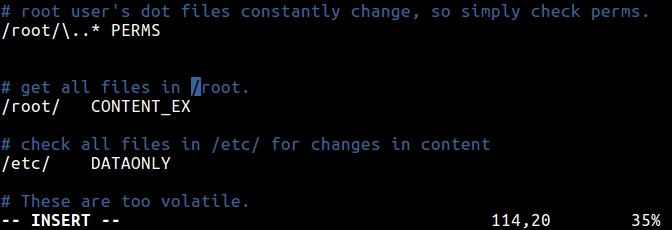

Tùy chỉnh giám sát và loại trừ

Bạn có thể áp dụng các quy tắc này cho từng file hoặc thư mục. Cú pháp ! ở đầu dòng sẽ ra lệnh cho AIDE bỏ qua đường dẫn đó, cực kỳ hữu ích để giảm cảnh báo sai.

# Giám sát các thư mục hệ thống quan trọng

/bin NORMAL

/sbin NORMAL

/etc NORMAL

# Giám sát toàn bộ /var nhưng loại trừ các thư mục log và cache

/var NORMAL

!/var/log/.*

!/var/cache/.*

Ví dụ áp dụng các quy tắc giám sát của AIDE cho các thư mục hệ thống cụ thể như /root và /etc trong file cấu hình.

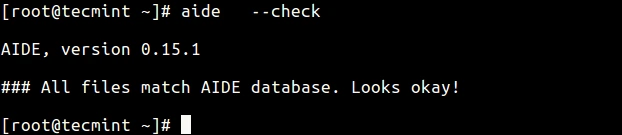

Kiểm tra nhanh cài đặt

Để xác nhận AIDE đang hoạt động đúng cách, hãy thực hiện một bài kiểm tra đơn giản:

- Tạo một file tạm:

sudo touch /etc/test-aide.txt - Chạy kiểm tra:

sudo aide --check. Bạn sẽ thấy báo cáo phát hiện ra một file mới được thêm vào.

Kết quả lệnh ‘aide –check’ khi hệ thống không có thay đổi, hiển thị thông báo ‘All files match AIDE database. Looks okay!’.

- Dọn dẹp:

sudo rm /etc/test-aide.txt - Cập nhật lại DB: Chạy

sudo aide --updatevà di chuyển file.newđể đưa database về trạng thái “sạch”.

Đọc vị báo cáo AIDE: Các kịch bản thực tế

Chỉ chạy AIDE là chưa đủ, bạn cần phải hiểu được những gì nó báo cáo.

- Để kiểm tra thủ công, hãy chạy:

sudo aide --check - Để cập nhật database sau khi bạn đã thực hiện các thay đổi hợp lệ (ví dụ:

apt upgrade):sudo aide --update # Lệnh mv tiếp theo sẽ tùy thuộc vào hệ điều hành của bạn (.gz hoặc không) sudo mv /var/lib/aide/aide.db.new.gz /var/lib/aide/aide.db.gz

Việc cập nhật hệ thống là một thay đổi hợp lệ và diễn ra thường xuyên. Để giảm thiểu công việc cập nhật database AIDE thủ công, bạn nên thiết lập một hệ thống tự động cập nhật các bản vá bảo mật (Lớp 7) và chỉ chạy aide --update sau khi nhận được báo cáo về các thay đổi này.

Kịch bản 1: Cập nhật hệ thống (apt upgrade)

Báo cáo mẫu:

Changed files:

changed: /usr/bin/curl

Size: 159424 , 163520

Mtime: 2025-07-20, 2025-07-23

SHA512: xxxxx... , yyyyy...Phân tích: File curl đã thay đổi kích thước, thời gian và nội dung. Vì bạn vừa nâng cấp hệ thống, đây là hành vi bình thường.

Hành động: Chạy aide --update để cập nhật baseline.

Kịch bản 2: Bị chèn Web Shell vào website

Báo cáo mẫu:

Added files:

added: /var/www/html/wp-content/uploads/shell.phpPhân tích: Một file .php lạ đã xuất hiện. Đây là một dấu hiệu cực kỳ nguy hiểm của một cuộc tấn công thành công.

Hành động: Ngay lập tức điều tra file shell.php, vô hiệu hóa website, kiểm tra log truy cập và bắt đầu quy trình ứng phó sự cố.

Kịch bản 3: Hacker thay đổi file sudo để leo thang đặc quyền

Báo cáo mẫu:

Changed files:

changed: /usr/bin/sudo

Perms: -rwsr-xr-x, -rwxr-xr-x

SHA512: aaaaa... , bbbbb...Phân tích: File sudo đã bị thay đổi nội dung (hash khác) và quyền (mất đi “s” bit – SUID). Đây là tình trạng báo động đỏ.

Hành động: Cô lập máy chủ ngay lập tức. Khôi phục file sudo từ một bản sao lưu sạch và tiến hành điều tra sâu rộng.

Nâng cao: Tự động hóa và bảo mật AIDE

Tự động hóa kiểm tra với Cron

- Trên Debian / Ubuntu: Gói

aide-commonđã tự động tạo một cron job tại/etc/cron.daily/aide. Để cấu hình (ví dụ: bật/tắt báo cáo qua email), hãy chỉnh sửa file/etc/default/aide. - Trên CentOS / RHEL hoặc khi cần script tùy chỉnh:

Tạo file script/etc/aide/aide-check.shchỉ gửi email khi có thay đổi:#!/bin/bash # Chạy AIDE và lưu output vào biến OUTPUT=$(/usr/bin/aide --check) # Kiểm tra xem output có chứa chuỗi "found differences" không if echo "$OUTPUT" | grep -q "found differences"; then # Nếu có, gửi email với toàn bộ báo cáo echo "$OUTPUT" | mail -s "AIDE Report: Changes Detected on $(hostname)" [email protected] fiCấp quyền thực thi:

sudo chmod +x /etc/aide/aide-check.sh.

Thêm vào crontab (sudo crontab -e) để chạy hàng ngày vào 4h sáng:0 4 * * * /bin/bash /etc/aide/aide-check.sh

Bảo vệ “dấu vân tay” của AIDE

Database của AIDE là tài sản quý giá nhất. Nếu hacker có quyền root, chúng có thể cập nhật database để che giấu hành vi.

Hành động: Luôn lưu trữ một bản sao của file aide.db.gz và aide.conf trên một máy chủ khác hoặc thiết bị chỉ đọc (read-only).

Sử dụng scp hoặc rsync sau mỗi lần cập nhật hợp lệ:

# Sau khi chạy aide --update và mv file

scp /var/lib/aide/aide.db.gz secure-user@remote-server:/path/to/backup/Xử lý sự cố thường gặp với AIDE

- Vấn đề:

aideinithoặcaide --checkchạy rất lâu.- Giải pháp: Chạy AIDE vào thời gian thấp điểm. Tinh chỉnh

aide.confđể loại trừ các thư mục không quan trọng hoặc có I/O chậm (ví dụ:/var/spool/).

- Giải pháp: Chạy AIDE vào thời gian thấp điểm. Tinh chỉnh

- Vấn đề: Nhận được quá nhiều cảnh báo sai (false positives).

- Giải pháp: Sử dụng cú pháp

!trongaide.confđể loại trừ các thư mục log, cache, session. Nhớ chạyaide --updatesau mỗi lần thay đổi cấu hình hợp lệ.

- Giải pháp: Sử dụng cú pháp

- Vấn đề: Báo lỗi “Permission denied”.

- Giải pháp: Luôn sử dụng

sudokhi chạy các lệnh của AIDE.

- Giải pháp: Luôn sử dụng

- Vấn đề: AIDE báo lỗi không rõ ràng hoặc không chạy.

- Giải pháp: Kiểm tra file log mặc định của AIDE để xem các thông báo lỗi chi tiết hơn sử dụng tail -f:

tail -f /var/log/aide/aide.log.

- Giải pháp: Kiểm tra file log mặc định của AIDE để xem các thông báo lỗi chi tiết hơn sử dụng tail -f:

Video hướng dẫn trực quan

Để có cái nhìn tổng quan và trực quan hơn về toàn bộ quá trình cài đặt và sử dụng AIDE, bạn có thể tham khảo video hướng dẫn chi tiết dưới đây. Mặc dù video sử dụng openSUSE, các khái niệm và lệnh cơ bản hoàn toàn có thể áp dụng cho các hệ điều hành Linux khác như Ubuntu hay CentOS.

Câu hỏi thường gặp (FAQ)

1. AIDE có làm chậm máy chủ không?

AIDE có sử dụng nhiều tài nguyên CPU và I/O, nhưng chỉ trong lúc nó đang quét (khi chạy lệnh aide --check). Nó không phải là một dịch vụ chạy nền liên tục. Do đó, AIDE không làm chậm máy chủ trong quá trình hoạt động bình thường. Để tránh ảnh hưởng hiệu năng, bạn nên lên lịch chạy kiểm tra vào thời gian thấp điểm (ví dụ: ban đêm).

2. Tôi nên chạy kiểm tra AIDE bao lâu một lần?

Thông lệ tốt nhất và được khuyến nghị rộng rãi là chạy kiểm tra AIDE mỗi ngày một lần. Việc này giúp phát hiện kịp thời các thay đổi trái phép trong vòng 24 giờ mà không gây quá tải cho hệ thống. Bạn có thể dễ dàng thiết lập việc này bằng cách sử dụng cron job như đã hướng dẫn trong bài.

3. Làm thế nào để cập nhật AIDE sau khi nâng cấp hệ thống?

Sau khi bạn thực hiện các thay đổi hợp lệ như nâng cấp hệ thống (apt upgrade), bạn cần cập nhật lại “dấu vân tay” của AIDE. Quy trình gồm 2 bước chính:

- Chạy lệnh

sudo aide --updateđể tạo ra một database mới dựa trên trạng thái hiện tại của hệ thống. - Di chuyển database mới này để thay thế database cũ (ví dụ:

sudo mv /var/lib/aide/aide.db.new.gz /var/lib/aide/aide.db.gz).

Kết luận

AIDE không phải là một công cụ “cài rồi quên”. Nó đòi hỏi sự chăm sóc, tinh chỉnh và phân tích từ người quản trị. Tuy nhiên, những nỗ lực đó mang lại một giá trị vô giá: sự yên tâm.

Bằng cách cung cấp một cái nhìn rõ ràng về mọi thay đổi trên hệ thống, AIDE biến bạn từ một người phản ứng bị động thành một người giám sát chủ động. Nó giúp bạn phát hiện các dấu hiệu tinh vi nhất của một cuộc xâm nhập, cho bạn cơ hội hành động trước khi thảm họa xảy ra.

Tài liệu tham khảo

- Trang chủ AIDE: https://aide.github.io/

- Tài liệu Red Hat: Using AIDE to check file integrity

- Debian Wiki: https://wiki.debian.org/AIDE