Lệnh nmap: Các trường hợp sử dụng phổ biến của lệnh nmap trong Linux

Nmap hiện là một trong những công cụ cốt lõi được các quản trị viên mạng sử dụng để lập bản đồ mạng của họ. Chương trình có thể được sử dụng để tìm các máy chủ trực tiếp trên mạng, thực hiện quét cổng, quét ping, phát hiện hệ điều hành và phát hiện phiên bản. Lý tưởng nhất là Nmap nên được sử dụng như một phần của nền tảng bảo mật dữ liệu tích hợp. Trong hướng dẫn này, chúng ta hãy xem Nmap là gì, nó có thể làm gì và giải thích cách sử dụng các lệnh nmap phổ biến nhất.

Nmap là gì?

Về cốt lõi, Nmap là một công cụ quét mạng sử dụng các gói IP để xác định tất cả các thiết bị được kết nối với mạng và cung cấp thông tin về các dịch vụ và hệ điều hành mà chúng đang chạy. Chương trình này được sử dụng phổ biến nhất thông qua giao diện dòng lệnh Nmap là một công cụ quét mạng sử dụng các gói IP để xác định(mặc dù giao diện người dùng GUI cũng có sẵn) và có sẵn cho nhiều hệ điều hành khác nhau như Linux và ngay khi bạn mua VPS Linux Việt Nam, BSD miễn phí và Gentoo. Sự phổ biến của nó cũng được củng cố bởi một cộng đồng hỗ trợ người dùng tích cực và nhiệt tình.

Nmap được phát triển cho các mạng quy mô doanh nghiệp và có thể quét qua hàng nghìn thiết bị được kết nối. Tuy nhiên, trong những năm gần đây Nmap ngày càng được các công ty nhỏ sử dụng nhiều hơn. Đặc biệt, sự nổi lên của IoT hiện nay có nghĩa là các mạng mà các công ty này sử dụng đã trở nên phức tạp hơn và do đó khó bảo mật hơn.

Điều này có nghĩa là Nmap hiện được sử dụng trong nhiều công cụ giám sát trang web để kiểm tra lưu lượng giữa máy chủ web và thiết bị IoT. Sự xuất hiện gần đây của các botnet IoT đã kích thích sự quan tâm đến Nmap, đặc biệt là vì khả năng truy vấn các thiết bị được kết nối qua giao thức UPnP và phát hiện bất kỳ thiết bị nào có thể độc hại.

Chức năng của Nmap

Ở mức độ thực tế, Nmap được sử dụng để cung cấp thông tin chi tiết, thời gian thực trên mạng và trên các thiết bị được kết nối với chúng:

- Đầu tiên, chương trình cung cấp cho bạn thông tin chi tiết về mọi IP hoạt động trên mạng của bạn và sau đó mỗi IP có thể được quét. Điều này cho phép quản trị viên kiểm tra xem IP đang được sử dụng bởi một dịch vụ hợp pháp hay bởi kẻ tấn công bên ngoài.

- Thứ hai, Nmap cung cấp thông tin về toàn bộ mạng của bạn. Nó có thể được sử dụng để cung cấp danh sách các máy chủ trực tiếp và cổng mở, cũng như xác định hệ điều hành của mọi thiết bị được kết nối. Điều này làm cho nó trở thành một công cụ có giá trị trong việc giám sát hệ thống liên tục cũng như một phần quan trọng của quá trình pentesting.

- Thứ ba, Nmap cũng đã trở thành một công cụ có giá trị cho người dùng muốn bảo vệ các trang web cá nhân và doanh nghiệp. Sử dụng Nmap để quét máy chủ web của riêng bạn, đặc biệt nếu bạn đang lưu trữ trang web của mình ở nhà, về cơ bản là mô phỏng quá trình mà tin tặc sẽ sử dụng để tấn công trang web của bạn.

Nmap là một công cụ phổ biến dùng để quét mạng

Các lệnh Nmap phổ biến trong Linux

Hầu hết các chức năng phổ biến của Nmap có thể được thực thi bằng một lệnh duy nhất và chương trình cũng sử dụng một số lệnh ‘phím tắt’ có thể được sử dụng để tự động hóa các tác vụ thông thường. Dưới đây là những lệnh nmap phổ biến:

1. Quét Ping

Như đã đề cập ở trên, quét ping sẽ trả về thông tin trên mọi IP đang hoạt động trên mạng của bạn. Bạn có thể thực hiện quét ping bằng lệnh này:

# nmap -sp 192.100.1.1/24

=>> Sử dụng lệnh ethtool để theo dõi hoạt động của mạng trong Linux

2. Quét cổng

Có một số cách để thực hiện quét cổng bằng Nmap. Được sử dụng phổ biến nhất là:

# sS TCP SYN scan # sT TCP connect scan # sU UDP scans # sY SCTP INIT scan # sN TCP NULL

Sự khác biệt chính giữa các kiểu quét này là liệu chúng có bao gồm các cổng TCP hay UDP hay không và liệu chúng có thực hiện kết nối TCP hay không. Dưới đây là những khác biệt cơ bản:

- Cơ bản nhất trong số các lần quét này là quét sS TCP SYN và điều này cung cấp cho hầu hết người dùng tất cả thông tin họ cần. Nó quét hàng nghìn cổng mỗi giây và vì nó không hoàn thành kết nối TCP nên không gây nghi ngờ.

- Giải pháp thay thế chính cho kiểu quét này là quét TCP Connect, chủ động truy vấn từng máy chủ và yêu cầu phản hồi. Kiểu quét này mất nhiều thời gian hơn quét SYN nhưng có thể trả về thông tin đáng tin cậy hơn.

- Quét UDP hoạt động theo cách tương tự như quét kết nối TCP nhưng sử dụng các gói UDP để quét các cổng DNS, SNMP và DHCP. Đây là những cổng thường xuyên bị tin tặc nhắm đến nhất và vì vậy kiểu quét này là một công cụ hữu ích để kiểm tra các lỗ hổng.

- Quá trình quét SCTP INIT bao gồm một nhóm dịch vụ khác: SS7 và SIGTRAN. Kiểu quét này cũng có thể được sử dụng để tránh bị nghi ngờ khi quét mạng bên ngoài vì nó không hoàn thành toàn bộ quy trình SCTP.

- Quét TOP NULL cũng là một kỹ thuật quét rất xảo quyệt. Nó sử dụng một lỗ hổng trong hệ thống TCP có thể tiết lộ trạng thái của các cổng mà không cần truy vấn trực tiếp chúng, điều đó có nghĩa là bạn có thể thấy trạng thái của chúng ngay cả khi chúng được bảo vệ bởi tường lửa.

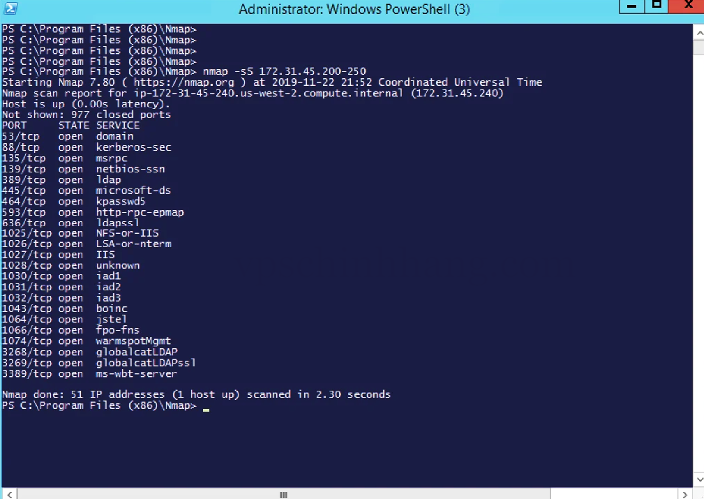

Lệnh nmap quét các cổng đang mở

3. Quét máy chủ

Quét máy chủ sẽ trả về thông tin chi tiết hơn về một máy chủ cụ thể hoặc một dải địa chỉ IP. Như đã đề cập ở trên, bạn có thể thực hiện quét máy chủ bằng lệnh sau:

# nmap -sp <target IP range>

4. Quét hệ điều hành

Quét hệ điều hành là một trong những tính năng mạnh mẽ nhất của Nmap. Khi sử dụng kiểu quét này, Nmap sẽ gửi các gói TCP và UDP đến một cổng cụ thể, sau đó phân tích phản hồi của nó. Nó so sánh phản hồi này với cơ sở dữ liệu của 2600 hệ điều hành và trả về thông tin về hệ điều hành (và phiên bản) của máy chủ.

Để chạy quét hệ điều hành, hãy sử dụng lệnh sau:

# nmap -O <target IP>

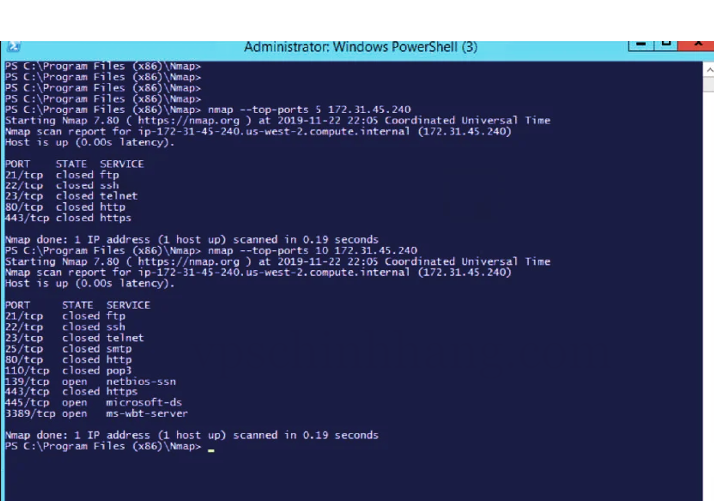

5. Quét các cổng phổ biến nhất

Nếu bạn đang chạy Nmap trên máy chủ gia đình, lệnh này rất hữu ích. Nó tự động quét một số cổng phổ biến nhất để tìm máy chủ. Bạn có thể chạy lệnh này bằng cách sử dụng:

nmap --top-ports 20 192.168.1.106

Thay thế “20” bằng số cổng cần quét và Nmap sẽ quét nhanh số cổng đó. Nó trả về một kết quả ngắn gọn nêu chi tiết trạng thái của các cổng phổ biến nhất và điều này cho phép bạn nhanh chóng xem liệu mình có bất kỳ cổng nào mở không cần thiết hay không.

Kết quả trả về khi quét cổng bằng lệnh nmap

6. Xuất ra một tập tin

Nếu bạn muốn xuất kết quả quét Nmap của mình thành một tệp, bạn có thể thêm phần mở rộng vào các lệnh của mình để thực hiện điều đó. Đơn giản chỉ cần thêm:

-oN output.txt

Theo lệnh của bạn để xuất kết quả thành tệp văn bản hoặc lệnh dưới để xuất ra XML:

-oX output.xml

7. Vô hiệu hóa độ phân giải tên DNS

Cuối cùng, bạn có thể tăng tốc độ quét Nmap bằng cách sử dụng tham số -n để tắt độ phân giải DNS ngược. Điều này có thể cực kỳ hữu ích nếu bạn muốn quét một mạng lớn. Ví dụ: để tắt độ phân giải DNS cho quá trình quét ping cơ bản được đề cập ở trên, hãy thêm -n:

# nmap -sp -n 192.100.1.1/24

Sử dụng Nmap để thực hiện kiểm tra mạng thường xuyên có thể giúp bạn tránh trở thành con mồi dễ dàng cho tin tặc, đồng thời nâng cao kiến thức về mạng của chính bạn. Ngoài ra, Nmap còn cung cấp chức năng bổ sung cho các nền tảng bảo mật dữ liệu có đầy đủ tính năng hơn. Đó là tất cả về nmap và những lệnh phổ biến của nó mà VPS Chính hãng muốn chia sẻ tới các bạn. Chúc các bạn thành công!